Wie funktioniert ‘Privacy and Security by Design’?

Das Prinzip ist einfach: es gilt, übertragene Daten (z. B. Audio/Video Streams) ebenso wie 'ruhende' Daten (z. B. gespeicherte Benutzer- oder Systemdaten) bestmöglich vor unberechtigtem Zugriff zu schützen und die Verfügbarkeit von Produkten und Services zu gewährleisten.

Die eingesetzten Methoden reichen dabei von Kryptographie auf dem neuesten Stand der Technik

bis hin zu Standard-Internetprotokollen und einer tiefgreifenden Defence-In-Depth-Strategie.

Commend-Produkte werden dabei immer unter Berücksichtigung dieser Sicherheitskriterien konzipiert, entwickelt und in Kundenlösungen verbaut. Funktion und Schutz sind hier aus einem Guss und lückenlos aufeinander abgestimmt. Das unterscheidet Commend Lösungen von anderen Systemen, die nachträglich um Sicherheitskomponenten erweitert werden.

Partnerschaften und höchste Standards

Commends Engagement für Cybersicherheit zeigt sich auch in der strategischen Partnerschaft mit SBA Research, die sich speziell auf das Prinzip "Privacy and Security by Design" für unsere cloudbasierten "Symphony"-Produkte fokussiert. Durch die Zusammenarbeit mit dem in Wien ansässigen Think Tank für IT-Forschung haben wir eine wichtige Projektphase abgeschlossen, in der wir unseren Dev-Sec-Ops-Entwicklungsprozess um eine proaktive Schutzmaßnahme erweitert haben.

Ein zentraler Aspekt dieser neuen Strategie ist der " Shift Left"-Ansatz. Er setzt Sicherheitstests im Entwicklungszyklus weiter vorne an und integriert sie in die frühesten Phasen des Produktdesigns und der Programmierung. Anstatt zu warten, bis ein Produkt vollständig entwickelt ist, analysieren und testen die Commend-Ingenieure dank der Forschungsergebnisse von SBA Research von Anfang an systematisch auf Sicherheitsschwachstellen. Auf diese Weise können potenzielle Risiken viel früher erkannt und entschärft werden, was effektiver und weniger kostspielig ist als eine nachträgliche Problemlösung. Das ist ein bedeutender Unterschied zu den traditionellen Entwicklungspraktiken, bei denen Sicherheitsprüfungen erst später im Prozess oder sogar erst nach Abschluss des eigentlichen Entwicklungsprozesses durchgeführt wird.

Durch den Einsatz fortschrittlicher Forschungsmethoden wie mathematische Modellierung und Sicherheitstests der MATRIS Research Group können unsere Software-Entwicklungsteams Sicherheitsaspekte bereits in der Entwurfsphase bewerten, noch bevor mit der Codierung begonnen wird. Das garantiert, dass jede Zeile des Codes zur Gesamtsicherheit des Produkts beiträgt. Die Ergebnisse sind beeindruckend: Die Symphony-Plattform hat sich bei intensiven Penetrationstests als äußerst widerstandsfähig erwiesen, was die Robustheit des Prinzips " Privacy and Security by Design" unterstreicht.

Die "Shift Left"-Strategie von Commend, die durch Spitzenforschung und ein gründliches Qualitätssicherungssystem unterstützt wird, ist ein großer Schritt auf dem Weg zu einem höchstmöglichen Maß an Cyber-Sicherheit für unsere Kunden. Diese systematische Integration von Sicherheit in jeder Phase der Produktentwicklung setzt erneut einen hohen Standard für die Branche und bietet unseren Kunden die Gewissheit einer hochsicheren IT-Infrastruktur.

Partnerschaften und Höchste Standards

Um in Sachen “Security by Design” langfristig am Ball zu bleiben unterhält Commend vielfältige Forschungs- und Entwicklungs-Partnerschaften mit Herstellern, Sicherheitsexperten und Universitäten und nutzt darüberhinaus seine Mitgliedschaft in sicherheitstechnisch relevanten Organisationen wie dem Center for Internet Security (CIS).

Cyber-sicher auf mehreren Ebenen

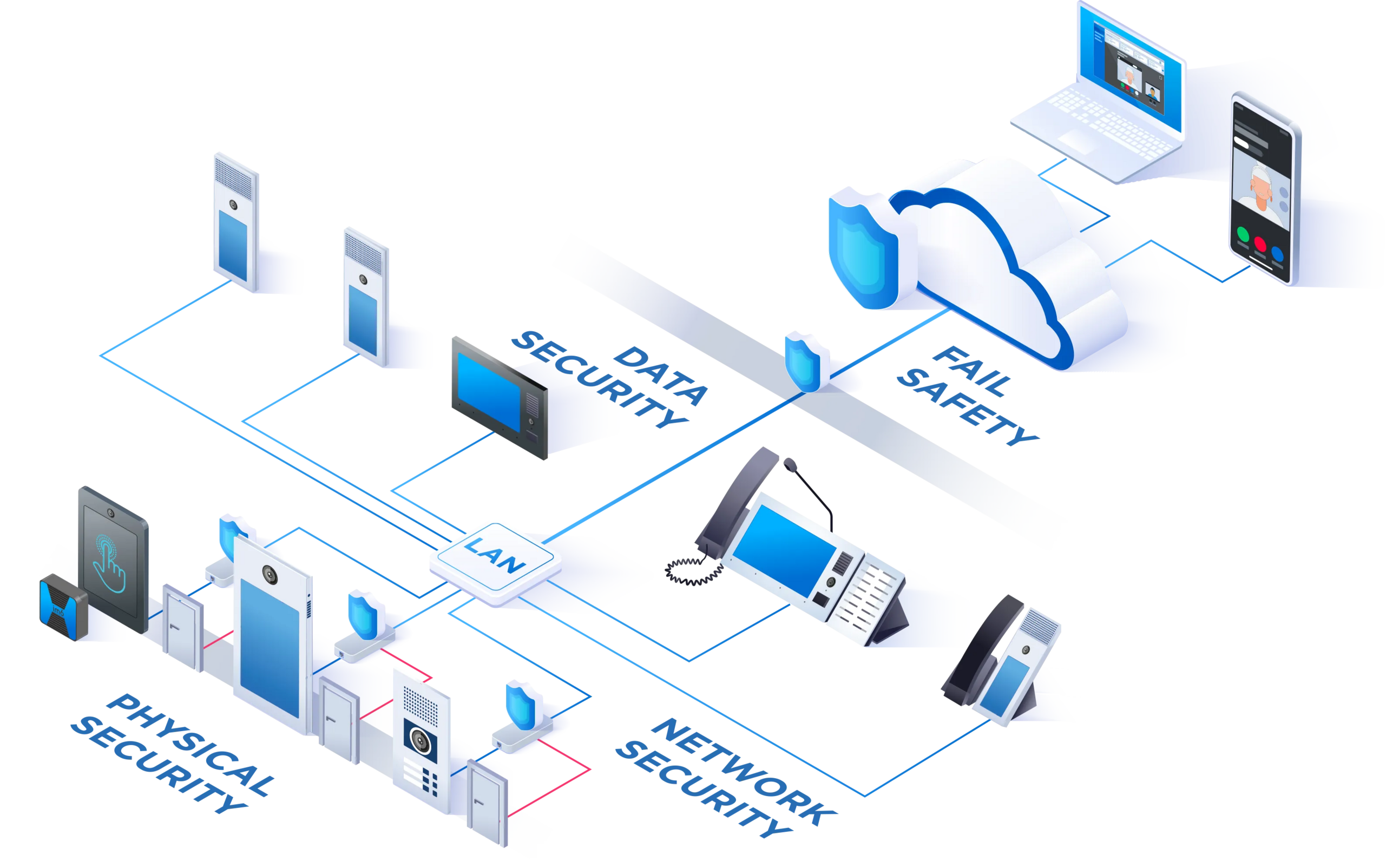

Angesichts der zunehmenden Cyber-Kriminalität stehen die Absicherung der Systeme und der Schutz der On-Premise-Lösungen von Commend und der cloud-basierten Dienste von Commend Symphony im Vordergrund unseres Produktentwicklungsprozesses. Bei den finalen Installationen vor Ort umfasst unser "Privacy and Security by Design"-Ansatz ein Maßnahmenpaket auf vier grundlegenden Ebenen:

Physische Sicherheit - hier geht es um den physischen Schutz sicherheitssensibler Komponenten wie vernetzte Türsprechstellen und dergleichen. Zu den dafür eingesetzten Maßnahmen gehört u.a. der Commend IP Secure Connector, der bei Manipulationen am Gerät die Netzwerkverbindung unterbricht, um Hacking-Versuche abzuwehren. Weitere Details zur physischen Sicherheit finden Sie hier.

Netzwerksicherheit - dies gewährleistet sichere Netzwerkverbindungen von On-Premise-Komponenten sowie von webbasierten und Symphony Cloud-basierten Diensten.

Der abgesicherte Zugriff auf Netzwerkinfrastrukturen geht Hand in Hand mit Maßnahmen zur Datensicherheit (z.B. Punkt-zu-Punkt-Verschlüsselung) nach bewährten Normen und Standards. Genau aus diesem Grund wurde die Commend Symphony Cloud-Plattform von Anfang an nach dem ganzheitlichen "Privacy and Security by Design" (PSBD)-Ansatz von Commend entwickelt. Um diesem Anspruch gerecht zu werden, hat Commend auch ein ISO/IEC 27001:2013 konformes Information Security Management System (ISMS) implementiert, um alle Unternehmensdaten sowie Kunden- und Lieferanteninformationen sicher zu halten. Mehr zum Thema Netzwerk- und Datensicherheit.

Ausfallsicherheit - verschiedene Maßnahmen, von automatisierten Updates bis hin zu cloud-basierten Ausfallsicherheitsstrategien, werden eingesetzt, um die ununterbrochene Verfügbarkeit der Commend-Systeme und -Services zu gewährleisten, selbst bei einem Ausfall der Netzwerkverbindung. Weitere Details zur Ausfallsicherheit sind hier zu finden.

Infolgedessen können Anwender dank der mehrstufigen Cybersicherheit die Commend-Serviceleistung in vollem Umfang genießen.